L'identité numérique entre secret, visibilité… et régulation

Olivier Desouches est diplômé de l'IEP de Paris, docteur en sociologie et agrégé de sciences sociales. Il enseigne au département de sociologie de Rennes 2 et est rattaché au laboratoire Arènes, une unité mixte de recherche en science politique et en sociologie. Il a été formateur pour la préparation au CAPES de SES et enseigne actuellement les « questions contemporaines » dans une préparation gratuite publique à l'heptaconcours d'entrée à Sciences Po ouverte aux lycéens du bassin d'action éducative de la métropole de Rennes.

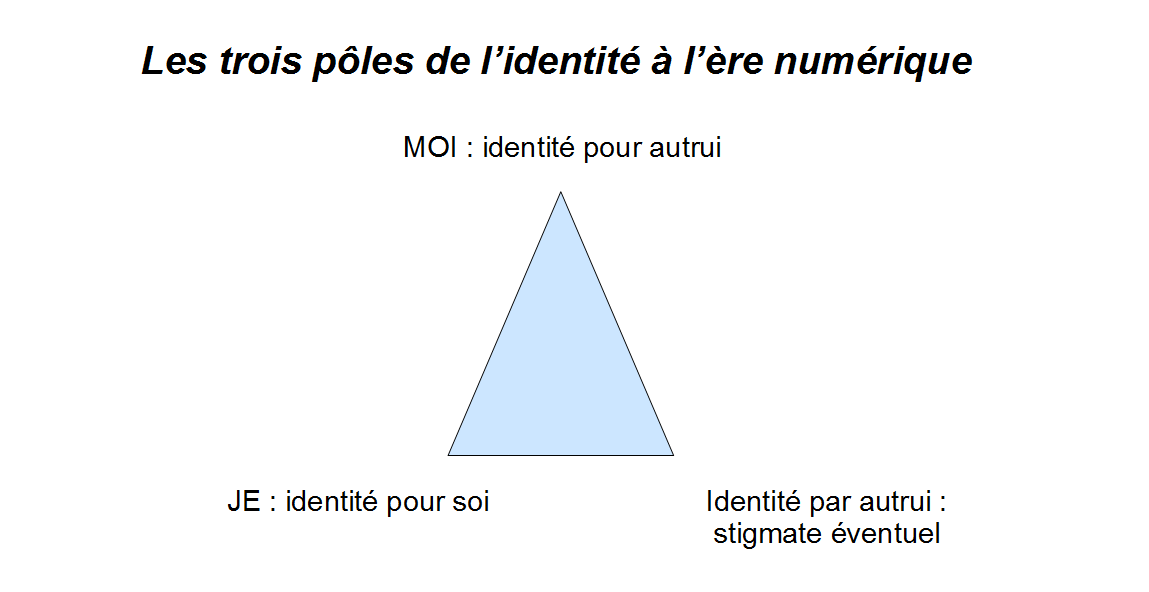

Résumé : L'identité numérique ne fait qu'amplifier d'éventuelles divergences entre identités réelle et virtuelle, déjà constatées par Erving Goffman et auparavant par Georg Herbert Mead, et renouvelle la distinction entre identité pour soi et identité pour autrui (Claude Dubar). Les réglementations européenne et française tentent timidement de résoudre les conflits de valeur entre liberté d'opinion, d'expression et de communication sur Internet d'une part (la transparence consacrée par les protections des lanceurs d'alerte dans les démocraties) et respect des données personnelles d'autre part, c'est-à-dire le droit au secret. À ce sujet, les analyses de Georg Simmel sur le secret restent robustes.

Introduction

350 000 tweets sont postés par minute à travers le monde. C'est chaque jour le cas de 204 millions de courriels et de 15 millions de textos, tandis que 2 millions de mots-clés sont recherchés sur Google. Le 12 mars 1989, l'informaticien britannique Tim Berners-Lee inventa le premier navigateur www (WorldWideWeb) comme outil de communication entre scientifiques au sein du Centre Européen de Recherche Nucléaire. C'est par sa potentialité de connecter tout document disponible sur le réseau et de naviguer ainsi concrètement sur la toile (le web) par des liens cliquables que se révéla vraiment la puissance d'Internet, abrégé de réseau international. Contrairement à l'héritage libertaire de ses fondateurs, le numérique ne se réduit plus à une contre-culture trente ans après. Il ne s'agit plus non plus d'une sous-culture, tant les transformations cognitives induites par la présence des objets numériques dans l'environnement sensible et mental sont d'une ampleur comparable à l'invention de l'écriture [Goody, 1979]. Tout comme cette dernière n'est pas qu'une simple transcription de la parole via un alphabet, le numérique ne se limite pas à fournir une technique créée à partir de machines à calculer programmables pour briser les codes secrets de l'armée allemande durant la seconde guerre mondiale. Les smartphones sont désormais davantage utilisés pour surfer sur Internet que l'ordinateur qui traite de façon binaire des données qualifiées alors de numériques.

Alors que « le numérique » et « le secret » sont au programme cette année de l'épreuve de questions contemporaines de l'heptaconcours d'entrée à Sciences Po, une (re)formalisation sociologique des processus de socialisation qui construisent l'identité numérique est un préalable pour traiter des dimensions plus politiques de liberté d'expression et de transparence, ainsi que de leurs limites dans nos démocraties contemporaines.

Plus précisément lors d'un surf sur le net, comment arbitre-t-on entre liberté d'expression et de communication d'une part, respect de la vie privée d'autre part ? Aussi, après avoir rappelé comment se construit l'identité numérique, on montrera combien Internet permet une liberté de communication sans limites et une transparence qui sert la démocratie, malgré les conséquences très négatives qui peuvent advenir de ce conflit de valeurs.

La construction d'une identité numérique : une identité de face ?

Identité réelle et identité virtuelle (E. Goffman)

Les analyses sociologiques traditionnelles de l'identité conservent leur pertinence pour traiter de l'identité numérique en distinguant deux identités sociales : l'identité réelle d'un individu « la catégorie » et les « attributs dont on pourrait prouver qu'il les possède en fait » – et l'identité virtuelle – caractère « en puissance » qui lui est imputé après coup, comme un stigmate [Goffman, 1975, p.12]. L'identité civile est la plus proche de l'identité réelle : la carte d'identité documente des informations comme le sexe, la date de naissance, et donc des éléments du statut qui sont toujours assignés [1]. À ces attributs assez visibles, une plateforme de rencontres en ligne comme Meetic ajoute la profession, le statut conjugal ou le fait éventuel d'être parent. Cette identité déclarative [Georges, 2010] sert paradoxalement de « paravent » [Cardon, 2008] afin de se trouver dans le virtuel pour se rencontrer dans le réel. Le numérique ne réduit pas pour autant l'homogamie, en raison d'un processus de sélection en trois étapes, spécifique au passage de l'identité virtuelle à l'identité réelle : l'évaluation des profils d'utilisateurs, l'échange écrit et la rencontre en face-à-face [Bergström, 2016]. Car naviguer entre mondes hors ligne et en ligne relève de la liberté individuelle de déclarer ou non ses attributs, agir ou calculer selon Fanny Georges, montrer/cacher/voir pour Dominique Cardon. Chacun réserve des adresses mail « poubelles » comme réceptacle pour toute intrusion intempestive et ne se comporte pas comme un « idiot culturel » [Garfinkel, 2007, p.137] dans le champ numérique. La perte d'un ami susceptible d'établir un pont unique entre deux internautes est plus grave que celle d'un utilisateur interchangeable. Une enquête conduite en 2015 a d'ailleurs montré que les réseaux sociaux numériques sont composés avant tout d'individus déjà connus et rencontrés dans la vie réelle [Dagiral, Martin, 2015, p.127].

L'identité virtuelle peut faire l'objet d'avatars, de « miroirs et masques » (Anselm Strauss), permis par l'interaction. Elle permet de réécrire sa biographie, d'usurper une identité ou d'user de subterfuges [Baudrillard, 1981]. Le pseudonymat incite au travestissement en changeant par exemple de sexe, de nom ou d'âge dans des jeux de rôle massivement multi-joueurs comme World of Warcraft. « Inspiré des wargames (simulation de batailles militaires avec figurines) et de l'univers fantastique de J. R. R. Tolkien (Le Seigneur des Anneaux) » [Lizé, 2004], Donjons et Dragons, dès sa sortie aux États-Unis au début des années 1970, fédère des pratiquants associés à un rôle genré, liant imaginaire masculin et identité sexuelle. La reconnaissance de rôles assure le droit à la parole pour recruter des membres de la guilde (communauté exerçant la même profession) sur Warhammer Online ou pour déterminer les attentes normatives de joueurs, établir la confiance, le respect et l'estime réciproques [Rueff, 2011]. De même, l'univers virtuel du jeu à succès en 3D Second Life [Boellstorff, 2013] sorti en 2003, qui tire justement son nom d'un personnage d'emprunt, mêle villes imaginaires, cyber mariages et fausses obsèques [Servais, 2012 et 2015]. En soulignant combien le faux-semblant nait des disjonctions entre identités réelle et virtuelle, cette « distance des rôles » [Goffman, 2002] n'est ni nouvelle, ni propre au numérique : David Bowie s'est successivement inventé les personnages de Ziggy Stardust (1972), d'Aladin Sane (1973) avant de prendre le rôle de The Thin White Duke.

Pour Goffman, friand de métaphores théâtrales, c'est le jeu de plusieurs scènes qui construit l'identité par des interactions. La singularité du sujet ne résulte pas d'une structure cohérente ancrée dans la personnalité mais se réalise par reconstructions narratives après des processus de reconnaissance. Assurément, Internet permet une dramaturgie qui assura le succès d'artistes [2]. Ce dont profitent aussi des adolescents, en administrant eux-mêmes beaucoup plus fréquemment que les adultes les paramétrages de leurs comptes et profils de réseaux sociaux : leur vie privée est simultanément mise en scène et en ligne. Par exemple, la publication sur Facebook d'une capture d'écran pourra attester de la durée d'un échange téléphonique avec son amoureux. Ce Soi expressif ostentatoire s'exprime sur son mur public. Il n'empêche pas le recours aux coulisses pour ce qui est jugé comme relevant de la véritable intimité [3], préservée par des échanges sur l'espace privé, qui reviendront par exemple sur les circonstances exactes d'une rupture. Ainsi, « les liens forts tissés et entretenus entre pairs adolescents sur les sites de réseaux sociaux constituent des ressources dans la gestion de leur capital social, sollicité pour produire du capital symbolique » [Balleys et Col, 2015, p.3]. Nullement symptomatiques d'un narcissisme pathologique, ils permettent une sociabilité juvénile bien réelle : elle ne s'exprime pas qu'en ligne, alimente leurs relations et contribue à mobiliser des ressources essentielles. Pour entretenir ces sociabilités amicales et amoureuses, il faut susciter l'attention [4], d'où ce dévoilement stratégique d'informations personnelles et ces pratiques calculées pour se rendre visible. Simmel demeure d'actualité un siècle après [5] pour transposer dans les réseaux sociaux numériques une identité définie « comme le point de croisement entre les divers cercles auxquels l'individu appartient. Avec la société moderne, les humains peuvent donc se différencier de plus en plus finement : il est de moins en moins probable que deux individus se situent à l'intersection des mêmes cercles sociaux » [Simmel, 1999] [6].

Contrairement aux selfies, l'image que je me construis diffère parfois de ce que l'on veut renvoyer aux autres, la stigmatisation [Goffman, 1975] étant le produit de ce que les autres nous renvoient dans l'interaction sociale, comme une identité blessée (Michael Pollak). Les identités sont « produites par l'articulation d'une identité (« virtuelle ») attribuée par autrui et d'une identité (« réelle ») pour soi construite à travers la trajectoire antérieure » [Dubar, 2015, p.182]. De même, le « soi intime » se distingue du « soi statutaire » [de Singly, 1996]. La présentation électronique de soi revisite les frontières entre « identité pour soi » et « identité pour autrui » : elles sont instables, provisoires et peuvent être constamment renégociées ; elles sont aussi poreuses car mentir sur son âge est par exemple possible pour séduire (mais un quinquagénaire qui se fait passer pour un adolescent risque d'être étiqueté comme pédophile !). Ainsi, au sein des guildes numériques, des conversations s'engagent lors des phases cruciales du jeu (alliances, attaques). Mais cette sociabilité numérique se libère de sa communauté en se prolongeant hors-jeu et en face à face dans la vie réelle [Auray, Craipeau, Legout, 2004].

Les places du "Moi" et du "Je" (G. H. Mead) dans l'identité numérique

Le numérique contribue puissamment à renouveler le Soi qui constitue l'identité selon George Herbert Mead. En posant en 1934 que Soi = Moi + Je, il distingue le Moi, qui intériorise les rôles sociaux attachés au statut et auquel l'individu se conforme, et le Je plus créatif, tenant moins compte des conséquences de l'interaction. « Nous disons d'un individu qu'il est conformiste : il a les mêmes idées que ses voisins. En ces circonstances, il est à peine plus qu'un « Moi » ; ses adaptations sont faibles et se produisent inconsciemment. Opposé à ce « Moi », il y a l'être qui a une personnalité définie, qui réagit à l'attitude organisée avec une différence significative. Dans un tel homme, c'est le « Je » qui domine l'expérience. Ces deux phases qui apparaissent constamment sont les plus importantes du Soi » [Mead, 2006, p.170]. Loin de révolutionner la problématique de l'identité, le numérique peut servir d'amplificateur du Soi – qui serait principalement le fruit du regard des autres – comme la somme d'un Moi, mêlant des éléments assignés et choisis du statut, et de la face plus individuelle de l'identité déterminée par le Je, se limitant à « l'action de l'individu à l'encontre de la situation sociale liée à sa propre conduite » (ibid., p.240). Internet déplace en effet la question de l'identité virtuelle vers une problématique de la présentation du soi en ligne [Denouël, 2011, p.80-81], terme préférable à d'autres plus réifiés comme le cyberself, le soi digital, numérique ou électronique.

Le Je caractérise la part plus réactive de l'individu. Celui-ci crée des pages personnelles ou un blog, signe des pétitions en ligne, par exemple sur Change.org. Il poste aussi ses photos, comme sur Flickr, avec des tags utilisant sa propre folksonomie [Crepel, 2011] [7]. Il publie ses compositions musicales sur Myspace et partage ses vidéos personnelles sur YouTube. Les productions audiovisuelles des amateurs de jeux vidéo mêlent de la même façon autodidaxie et professionnalisme [Auray, Georges, 2012]. De même, des espaces numériques de travail accueillent des ressources pédagogiques. Un enseignant peut aussi rédiger des cours en ligne. Ce faisant, il « butine » comme une abeille [8], puis « braconne » [de Certeau, 1980] et enfin « bricole » [Lévi-Strauss, 1962], devenant comme tout internaute un apprenti chercheur [Plantard, 2007].

Ainsi, revisiter Erving Goffman, voire George Herbert Mead, montre que le numérique joue certes un rôle sur l'identité, mais il ne fait en réalité qu'amplifier sa pluralité (Bernard Lahire). Cette identité agissante (Dominique Cardon) s'inspire du Je de Mead car elle est formée de goûts et d'intérêts pour se faire connaître des usagers par des contenus visibles par le plus grand nombre, d'où la métaphore du phare qui cherche la plus grande connectivité. Bien que de nombreux sites de réseaux sociaux offrent la possibilité de limiter l'accès de leurs usagers aux seuls destinataires choisis comme amis (c'est systématique sur Snapchat), une majorité d'utilisateurs de Facebook rendent leur contenu visible par tous. C'est aussi le cas de 69 % des photos publiées sur Flickr, plate-forme d'accès gratuit où cohabitent l'anonymat d'une majorité d'amateurs et la reconnaissance quasi-professionnelle d'une minorité. Elle a été une arène d'émergence de talents car recommandations et avis positifs sacrent les amateurs de photos numériques en sonnant le glas d'un siècle d'argentique. De même, avec l'avènement de la 4G, la vidéo en haute définition sur téléphone devient une pratique ordinaire. Avec l'application Snapchat les photos (ou vidéos) partagées avec ses amis ont littéralement remplacé les mots pour raconter sa vie en temps réel. Ces photos sont autant ludiques qu'éphémères, puisque les contenus visuels forment une « story » et disparaissent au bout de 24 heures. Plus encore qu'Instagram qui a intégré cette dernière fonctionnalité, Snapchat facilite la retouche d'images, qui peuvent être indéfiniment retravaillées. Ces deux applications semblent consacrer le libre choix de l'individu qui peut gérer sa propre identité numérique en arbitrant tel un stratège entre ce qui est caché et le Soi visible, notamment quand la page d'accueil de Snapchat, qui s'ouvre sur l'écran de prise de photo, est paramétrée en mode selfie. Mais la manière de se présenter sur Snapchat est aussi très normée chez les jeunes utilisateurs : l'utilisation de filtres embellisseurs pour les selfies tend en effet de plus en plus à imposer un standard de beauté.

Cette identité nouvelle associe un système de données personnelles, somme toute assez égocentré, à des engagements dans des réseaux « qui provoquent des circulations de traces, d'attributs de profils, qui sont très partielles, très éphémères et très partagées » [Boullier, 2016, p.279]. Elle évite alors l'écueil d'être trop rigide (quand elle essentialise) ou, au contraire, excessivement flottante.

« Désignation (par autrui), présentation (pour autrui), autoperception (de soi en soi) : en distinguant ces trois « moments » de l'identité, l'on est à même de saisir toute la subtilité des jeux identitaires par lesquels le sujet peut manipuler par la présentation de soi sa désignation par autrui, mais peut voir aussi son autoperception affectée par cette désignation, l'amenant peut-être à modifier encore sa présentation » [Heinich, 2018, p.68]. Au total, l'identité numérique correspond à la somme de ce que je dis que je suis (nom, prénom), de ce que je pense (mon blog, mes tags, mes commentaires sur les forums) et de comment je me comporte, suivant les traces de ma navigation numérique.

Internet permet une liberté de communication sans limites et une transparence qui sert la démocratie

Dès 1789, la Déclaration des Droits de l'Homme et du Citoyen consacre la liberté d'expression comme « un des droits les plus précieux de l'homme ». À présent, chacun peut écrire librement un courriel sur une messagerie ou une liste de diffusion. À condition que cette liberté d'expression et d'opinion ne porte pas atteinte à l'honneur ou à la considération d'une personne en la diffamant, c'est un principe général du droit à valeur constitutionnelle reconnu par la déclaration universelle des droits de l'homme de 1948. De même, selon la Convention européenne des droits de l'homme, la liberté d'expression comprend les libertés d'opinion et de recevoir ou de communiquer des informations ou des idées, sans ingérence d'autorités publiques et sans considération de frontières. Cette liberté fondamentale a pour corollaire celle de la presse, notamment en ligne.

La liberté de communication permise par Internet est bornée par un autre principe, le respect de la vie privée, qui protège l'intégrité de toute personne. Pourtant, de trop fréquents faits divers ont récemment illustré les dérives d'une liberté d'expression dont les nouvelles technologies de l'information et de la communication semblent avoir repoussé toute limite. Mais, si cette facilité de communication peut porter atteinte au respect de la vie privée et avoir des conséquences individuelles néfastes, elle permet en même temps une meilleure transparence au service de la démocratie.

Internet permet techniquement une liberté de communication presque illimitée

Internet est un réseau informatique d'interconnexion de machines utilisant un ensemble standardisé de protocoles de transfert de données. Tout d'abord, la connexion à cette toile d'araignée mondiale donne aux usagers le sentiment d'une liberté sans frein, alors que la navigation n'est qu'une des trois principales applications d'Internet, aux côtés des services de courrier électronique et de messagerie instantanée. C'est un moyen inédit d'accès à l'information, à la connaissance et à la culture qui sont par définition émancipatrices. Ainsi, malgré quelques lacunes, l'encyclopédie collaborative gratuite Wikipédia [Levrel, 2006] est, de ce point de vue, devenue peu à peu incontournable même si, par ailleurs, tirer d'Internet une information fiable dénuée de fake news relève parfois de la gageure.

La liberté de communication ne vaut évidemment pas pour certains propos condamnés pénalement : l'incitation à la haine raciale, ethnique ou religieuse, l'apologie du terrorisme, la contestation de crimes contre l'humanité, les propos discriminatoires (homophobes, sexistes, etc.). Il en est de même pour les sites de téléchargement illégal de supports audiovisuels ou musicaux – comme Megaupload fermé par la justice américaine en janvier 2012 – qui piétinent ouvertement le droit d'auteur. Le bien-fondé de cette critique a permis le succès d'autres modes de rémunération des artistes, opérés par les plateformes de streaming légal comme Deezer ou Spotify. Cette évolution vérifie le cycle en trois temps propre à la sociologie des usages, marqué d'abord par l'innovation [9], suivie par les phases de massification, si l'innovation percole, puis de banalisation (ou d'internalisation), mais sans déterminisme technique, tant les technologies s'encastrent dans les usages sociaux.

Internet favorise une transparence de l'information qui sert la démocratie

Le web facilite indiscutablement les contacts et permet au consommateur d'accroître sa liberté de choix grâce à une meilleure transparence de l'information, au moyen par exemple des comparateurs de prix et des avis sur la qualité des produits, à condition que cette information ne soit pas biaisée par les commerçants ou producteurs eux-mêmes. Par ailleurs, la liberté de communication de l'internaute-citoyen a joué un rôle important dans les mobilisations qui ont permis la chute de régimes autoritaires censurant la presse et réprimant ou empêchant toute forme d'opposition. Ce fût le cas lors des révolutions arabes du printemps 2011.

En Tunisie, en Égypte puis en Libye, Internet a été un vecteur sans égal et sans précédent de la liberté d'expression, consacrant « l'agir communicationnel » théorisé par Jürgen Habermas dès 1981. Même si son impact ne doit pas être surestimé, il a incontestablement contribué à amplifier des protestations individuelles et des mobilisations collectives conduisant à dévoiler puis à dénoncer la tyrannie exercée par trois militaires devenus chefs d'État : l'ancien commandant de l'armée de l'air égyptienne Hosni Moubarak, le général tunisien Zine Ben Ali issu des services de renseignement, qui avait mis en place un vaste système de corruption fondé sur le népotisme en Tunisie et le colonel libyen Mouamar Kadhafi. Pour lutter contre la cybercontestation, qui s'est surtout développée via les réseaux sociaux comme Facebook ou Twitter, des sites et des blogs dissidents ont été fermés, comme celui de « la voix de ma révolte tunisienne » de Lina Ben Mhenni. En janvier 2011, après que Mohamed Bouazizi se soit immolé à Sidi Bouzid, ce qui a déclenché la « révolution de jasmin », plus d'une centaine de pages Facebook ont été bloquées par les services secrets tunisiens et douze fournisseurs d'accès à Internet ont vu leur surveillance renforcée au plus près. À l'aide de pare-feu filtrant des noms de domaine et quelques mots-clés d'opposants sur la blogosphère, les services tunisiens de renseignement empêchèrent l'accès à des messageries privées ou à des sites communautaires de partage de photos et de vidéos sur YouTube. En Égypte, au plus fort de la contestation, les autorités ont coupé tout accès à Internet du 29 janvier au 2 février 2011, de même en Libye dans la nuit du 18 au 19 février 2011 et à nouveau la nuit suivante. Le premier soutien international a été fourni par le collectif Anonymous grâce à des logiciels en kit permettant de contourner la censure de la cyberpolice de Tunis et préservant ainsi aux dissidents tunisiens leur anonymat en ligne. Ces hackers collectèrent essentiellement des photos et des vidéos afin de les rediffuser le plus largement : leur initiative à des fins de dénonciation et de scandale sera saluée par Reporters Sans Frontières.

A la suite de ce printemps arabe, la secrétaire d'État américaine du président Barack Obama avait alors érigé Internet au rang d'espace public [10] du XXIe siècle face aux régimes autoritaires qui ont censuré la toile depuis la fin du XXe siècle : l'Iran lors de la réélection contestée de son président Mahmoud Ahmadinejad en 2009, la Chine vis-à-vis de ses cyberdissidents depuis la répression, en 1989, des manifestations de la place Tienanmen, Cuba à l'égard de sa blogueuse dissidente Yoani Sanchez ou encore la Syrie de Bachar El Assad. Hillary Clinton avait aussi annoncé que les autorités américaines allaient financer la mise en place d'outils comme des comptes Twitter en persan et en arabe pour relayer la contestation, mais aussi que les services secrets américains permettraient des changements d'adresse IP pour contourner la censure s'exerçant dans ces pays et ainsi agir en faveur de la liberté d'expression en ligne.

Plus globalement, le web permet une visibilité et une transparence salutaires en étant l'instrument qui dévoile des fortunes dissimulées afin d'échapper à l'impôt. Ainsi, en 2013, des fichiers informatiques réunissant 2,5 millions de documents d'origine bancaire, issus de deux sociétés de Singapour et des îles Vierges spécialisées dans les domiciliations dans les paradis fiscaux, ont été acquis et transmis par Internet par un consortium international de journalistes d'investigation d'une trentaine de médias. En France, grâce aux Offshore Leaks, Le Monde a pu divulguer en avril 2013 les montages fiscaux de grands noms des milieux d'affaires. De même, le hashtag « MeeToo » a contribué, grâce à sa propagation virale, à révéler et dénoncer des scandales de harcèlement et d'abus sexuels.

Avant d'être une innovation technique considérable, Internet est une innovation sociale qui sert la démocratie plus qu'il ne la menace [Flichy, 2008]. En approfondissant la démocratie participative et délibérative, il complète donc la démocratie représentative bien davantage qu'il ne la concurrence. À condition toutefois de résorber la fracture numérique : en 2017, un Français sur dix n'a jamais utilisé Internet ou ne l'utilise pas. Mais ce sont les catégories socioprofessionnelles les moins favorisées et les plus isolées en raison de leurs conditions de vie précaires qui paradoxalement renforcent leur sociabilité en surinvestissant l'usage de réseaux sociaux numériques comme Facebook [Dang, Lethiais, 2016, p.182].

La liberté de l'information et la transparence permises par Internet peuvent avoir aussi des conséquences très négatives

La liberté d'expression sur Internet peut porter atteinte à la vie privée et entraîner des dommages graves

Quand la première va à l'encontre du respect de la vie privée, le second principe s'impose.

Internet a incontestablement démultiplié les risques de chantage lié au dévoilement public de messages au contenu explicitement privé comme des photos. Ainsi, après avoir été victime d'un chantage sur le réseau Facebook, un lycéen de terminale à Brest s'est suicidé à l'automne 2012. Ses parents ont alerté l'opinion dans la presse écrite locale sur les dangers que constituent des tentatives d'extorsion frauduleuse. Après avoir rencontré une fille sur une banale liste de discussion entre jeunes, leur fils avait entamé une conversation qui a pris une tournure inédite quand l'interlocutrice a souhaité la poursuivre sur Facebook, en fait dans le but d'accéder à la liste d'amis de l'adolescent. Se dévêtant devant sa webcam, elle va prier le lycéen d'en faire autant. Alors qu'il s'inquiète d'être son seul ami sur son mur, elle le rassure en lui expliquant que, son profil ayant été piraté, elle a dû en créer un nouveau. Sa cible est ensuite menacée de voir ces images diffusées s'il n'adresse pas, à la délinquante, 200 euros par mandat express en ligne. L'enquête a localisé l'arnaque comme venant d'un cybercafé d'Abidjan... Ces cas nécessitent de la part des victimes d'escroquerie de porter plainte ou de demander à l'hébergeur de supprimer un contenu estimé comme dégradant.

De même, la liberté d'expression a pour limites les insultes, les propos obscènes voire pornographiques, la diffamation de professeurs sur un blog, via des photographies gênantes ou simplement ridicules, prises en classe sans le consentement explicite de l'enseignant. Aussi, les petites annonces du cœur postées sur Facebook peuvent connaître des dérives moins romantiques quand des élèves repérés sont par la suite littéralement harcelés sur Twitter. Récemment, l'affaire de licenciements de critiques musicaux membres de la ligue du LOL atteste que des milieux professionnels à capital culturel élevé (en l'occurrence des journalistes professionnels) peuvent participer à du harcèlement en ligne coordonné par des groupes organisés, parfois à connotation sexiste ou homophobe.

La publication sur Internet de photos ou de vidéos peut aussi porter préjudice à des salariés, notamment en cas de consultation de celles-ci par un employeur. Enfin, l'usurpation d'identité d'une personne sur Internet, notamment quand sont dévoilés des aspects de sa vie privée, est à présent un délit.

Une intervention de la justice et une réglementation nécessaires

La visibilité permise par Internet peut être tout à fait néfastes, nécessitant l'intervention de la justice.

En France, la Commission nationale de l'informatique et des libertés (CNIL) est chargée de veiller à ce qu'Internet soit au service du citoyen et ne porte pas atteinte à la vie privée. Elle avait ainsi condamné en 2010 la société Pages jaunes pour avoir, de façon déloyale, aspiré des données figurant sur pas moins de six réseaux sociaux afin d'étoffer son site en ligne Pages blanches, y compris celles de mineurs et de personnes inscrites sur liste rouge.

En revanche, la jurisprudence documente le cas d'une jeune femme qui, sur son compte Facebook, avait dénigré son patron (ses pages avaient été paramétrées pour que leur contenu soit rendu visible non seulement pour ses amis, mais aussi pour les amis de ceux-ci). Si la salariée est licenciée pour ce motif par son employeur – mis au courant par une de ses collègues –, le droit au respect de la vie privée n'est pas remis en cause. Une personne n'est en effet protégée qu'à condition d'être bien sûre de se trouver dans une sphère privée, trop perméable, dans ce cas, avec l'espace public.

Les démocraties justifient la protection des lanceurs d'alerte par la transparence et imposent le droit au consentement à partager des données personnelles

Les actions de WikiLeaks [11] sont à cet égard salutaires mais pas sans conséquences. Edward Snowden rend publics à partir de juin 2013 des documents de la National Security Agency américaine. Ce faisant, il désenchante les derniers sceptiques en révélant la surveillance de masse à l'ère d'Internet (systématisée via la biométrie électronique par la Chine, qui attribue une note de conduite, appelée « crédit social », à chaque citoyen). Le fondateur controversé de WikiLeaks, Julian Assange (arrêté en avril 2019 par la police britannique alors qu'il s'était réfugié à l'ambassade d'Equateur à Londres), et l'ex-analyste de l'armée des États-Unis, Chelsea née Bradley Manning, sont à présent considérés aussi comme des lanceurs d'alerte. Tous trois illustrent l'adage selon lequel plus il y a de secrets en matière de guerre, de lutte contre le terrorisme ou d'exit fiscal, plus il y a de moyens de les percer.

En effet, conforme à l'éthique hacker des Anonymous, WikiLeaks s'est rendu mondialement célèbre en avril 2010 après la diffusion par Bradley Manning d'une vidéo attestant d'une bavure à Bagdad (deux photographes tués en juillet 2007 par un hélicoptère de l'armée américaine), puis celles particulièrement humiliantes de détenus de la prison d'Abou Ghraib à Bagdad. Ces vidéos ont été relayées trois mois plus tard par un pool de grands titres de presse occidentaux. Mais les précautions prises par WikiLeaks pour garantir et sécuriser l'anonymat de ses informateurs n'ont pas empêché Bradley Manning d'être arrêté par les autorités américaines, puis placé sous régime de sécurité maximale, après avoir publié des milliers de documents du gouvernement américain sur les guerres en Irak et en Afghanistan : une cour martiale le condamna en août 2013 à trente-cinq ans de prison (réduits à sept par l'administration Obama) pour trahison.

Cette transparence peut aussi constituer un danger quand les documents publiés dévoilent involontairement l'identité d'interprètes pachtounes travaillant en Afghanistan au service de la coalition de l'OTAN. L'un d'eux a ainsi été tué pour cela après avoir demandé en vain l'asile en France. Elle menace la sécurité des États quand elle aboutit par ricochet à divulguer involontairement l'identité de leurs agents de renseignement à l'étranger, qui peuvent alors être l'objet de représailles de la part de leurs ennemis. Elle peut enfin miner l'efficacité de leur lutte contre le terrorisme ou, plus simplement, saper l'harmonie même hypocrite de leur diplomatie.

Au total, les sociétés démocratiques contemporaines érigent la transparence comme vertu. Le « parler vrai » authentique et univoque s'impose comme impératif catégorique selon l'idéal kantien face au secret assimilé à de la dissimulation et au pouvoir des cabinets noirs hérités de l'absolutisme royal. Ce qui justifie la mise en place de données ouvertes en ligne [12] ou de sites de démocratie participative comme ceux du « grand débat » pour proposer une sortie de crise face aux mobilisations des gilets jaunes.

Ainsi, la liberté d'opiner et de communiquer permise par Internet a deux faces. Au recto, elle permet d'assurer une liberté d'expression techniquement sans limite. Cette transparence sert la démocratie si « la dénonciation du scandale trouve son plein accomplissement quand celui qui est tenu pour responsable est un personnage d'une certaine importance sociale » [Boltanski et alii, 2007, p.421] : le scandale révélé [Chateauraynaud, Torny, 1999] devient alors une affaire publique. Elle a d'ailleurs abouti à la protection des lanceurs d'alerte par la loi du 9 décembre 2016 en France. En région Auvergne-Rhône-Alpes, une application (SignalConso) a été expérimentée en mars 2019 faisant des consommateurs de potentiels lanceurs d'alerte en matière de péremption de produits, d'intoxication alimentaire ou d'alerte sanitaire. Mais la transparence peut aussi servir des intérêts privés, par exemple si les traces laissées par l'internaute sur son navigateur révélant ses goûts sont aspirées pour être revendues comme publicité.

Au verso, le dévoilement et la diffusion publique qu'autorise Internet peuvent également porter préjudice à des personnes, qui n'ont alors plus la maîtrise de leur identité numérique quand leurs données confidentielles sont vendues, sans leur consentement. Ainsi, Cambridge Analytica aurait exploité les données personnelles de 87 millions d'utilisateurs de Facebook à leur insu au profit de la campagne électorale de Donald Trump en 2016 [13]. Cette manipulation à des fins politiques a forcé Mark Zuckerberg à s'expliquer devant la Chambre des représentants des États-Unis. Ce scandale et d'autres révélations ont contribué à l'effondrement en bourse de l'action du réseau social. Facebook n'a d'ailleurs plus le vent en poupe auprès des jeunes qui lui préfèrent des réseaux sociaux comme Snapchat, YouTube ou Instagram, racheté du reste par Facebook. Les utilisateurs semblent de plus en plus conscients des risques d'atteinte à la vie privée sur Internet. L'insuffisante protection des données personnelles est pour 40 % de la population le principal frein à l'utilisation d'Internet. Elle demeure une des causes de la stagnation à 86 % du taux d'équipement en Internet à domicile en 2017 [14].

Même légale, l'utilisation de big data avait par deux fois joué un rôle dans les succès électoraux de Barack Obama. Elle n'est plus une martingale après les défaites d'Hillary Clinton et d'Alain Juppé. Ce dernier a échoué à la primaire de la droite et du centre en 2016 malgré l'aide de DigitaleBox, la version française de la plateforme américaine de collecte de données NationBuilder (Theviot, 2019).

Les oligopoles numériques comme les GAFAM (Google, Apple, Facebook, Amazon et Microsoft) ont bâti leur pouvoir [15] sur ces injonctions contradictoires à la liberté d'expression et au respect de la vie privée. Mais depuis peu, le curseur se déplace vers un nouvel équilibre, et ce à deux niveaux. D'une part, le Règlement Général sur la Protection des Données (RGPD), entré en vigueur en mai 2018, a consacré un nouveau droit européen : celui du consentement explicite (à la place de cases pré-cochées) au traitement des données personnelles des internautes. En confortant (fût-ce insuffisamment) un certain nombre de protections de l'usager, le RGPD constitue un embryon de régulation du numérique. Il fonde en effet son applicabilité sur le territoire où opèrent les filiales de ces sociétés transnationales, et non pas sur la législation des États-Unis où se situe le siège social de leur maison mère. Dans un premier bilan dressé par la CNIL, quatre mois après l'entrée en application du RGPD en droit français, plus de la moitié des notifications de violations de données relèvent du piratage, de l'hameçonnage ou de logiciels malveillants. D'autre part, c'est sur ce même principe d'applicabilité territoriale que, dans l'attente d'une uniformisation européenne ou via l'OCDE, la France a légiféré pour que les plateformes numériques géantes soient taxées là où l'activité de l'utilisateur leur crée de la valeur. C'est en effet l'intermédiation numérique (la mise en relation entre un offreur et un demandeur sur une plateforme) ou les recettes publicitaires tirées du traitement des données numériques qui constituent leurs ressources les plus précieuses.

Une réelle gouvernance du numérique et de ses algorithmes se fait toutefois attendre. D'un côté, la directive européenne de novembre 2018 sur la protection des lanceurs d'alerte ne prévoit aucune sanction contre, par exemple, les entreprises privées visées par l'évasion fiscale ou la corruption. D'autre part, les institutions de régulation d'Internet, de préservation de la sécurité, de sa stabilité et de son interopérabilité sont défaillantes. L'attribution des noms de domaine numériques est une activité de l'ICANN (Internet Corporation for Assigned Names and Numbers) qui a longtemps été sous le contrôle du ministère américain du commerce. Treize des grands serveurs « racine » qui traitent toutes les requêtes d'adresses de sites web sont gérés par douze organismes dont les trois quarts sont aussi américains. La quasi-totalité des mégadonnées numériques (hormis en Russie et en Chine) passent ainsi par des serveurs et des câbles sous-marins qui doivent respecter le droit américain. La neutralité du net [16] a d'ailleurs été abandonnée en décembre 2017 par l'autorité américaine de régulation des communications (la Federal Communications Commission), contrairement à la CNIL et à l'Union européenne. Car c'est bien le niveau européen qui est le plus pertinent pour exercer une souveraineté numérique.

Conclusion

Face au conflit de valeurs entre respect de la vie privée et une transparence qui peut favoriser le pillage de données personnelles à des fins commerciales, politiques ou de surveillance, quelles relations entretiennent au final le numérique et le secret ?

L'origine du terme secret (du latin secernere) révèle le caractère caché, séparé ou mis à part de l'information ou d'un savoir, relevant de l'initiation. Cette dernière est au fondement des sociétés secrètes [17]. Si l'anonymat peut être choisi sur le web [Gayard, 2018], ce qu'on appelle désormais le Darknet (ou Internet caché) a des conséquences ambivalentes. D'une part, des applications de messageries cryptées comme Telegram ont été utilisées par Daesh pour servir la cohésion d'identités meurtrières. D'autre part, un routeur comme Tor [18], qui permet d'anonymiser les échanges et les données de navigation des internautes, sert de site de dépôt à des sources du New York Times.

Mais le secret n'est pour Simmel [19] qu'une des cinq formes d'interaction sociale aux côtés du mensonge, du flou, du non-savoir et de l'ambiguïté. Pour protéger l'individu « contre le risque de se confondre avec les autres, il n'est de meilleur moyen que la possession d'un secret qu'il veut ou qu'il lui faut garder » [Jung, 1992, p.388].

Face au secret, force est aussi de constater que les individus sont inégalement disposés à prendre des précautions ou à savoir les prendre. Pour pallier plus généralement les inégalités de compétence numérique, de nouveaux enseignements ont été introduits à la rentrée 2019 : celui obligatoire de Sciences Numériques et Technologie en seconde et une spécialité d'humanités numériques.

Olivier Desouches, Arènes-UMR 6051 CNRS (École des Hautes Études en Santé Publique, Sciences Po Rennes, université de Rennes 1, en partenariat avec Rennes 2).

Références bibliographiques

Auray Nicolas, Georges Fanny [2012], "Les productions audiovisuelles des joueurs de jeux vidéo: entre formation professionnelle et apprentissages esthétiques autodidactes", Réseaux, n°175, p.145-173.

Auray Nicolas, Craipeau Sylvie, Legout Marie-Christine [2004], "La sociabilité des joueurs en ligne", Sciences Humaines, n°152, mai.

Badouard Romain [2017], Le désenchantement de l'internet. Désinformation, rumeur et propagande, Limoges, FYP éditions.

Balleys Claire et Col Sami [2015], "La mise en scène de la vie privée en ligne par les adolescents", RESET [En ligne], 4.

Baudrillard Jean [1981], Simulacres et simulation, Paris, Galilée.

Bergström Marie [2016], "(Se) correspondre en ligne. L'homogamie à l'épreuve des sites de rencontres", Sociétés contemporaines, n°104, p.13-40.

Boellstorff Tom [2013], Un anthropologue dans Second Life. Une expérience de l'humanité virtuelle, Louvain-la-Neuve, Academia-L'Harmattan.

Boltanski Luc, Claverie Elisabeth, Offenstadt Nicolas et Van Damme Stéphane [2007], Affaires, scandales et grandes causes. De Socrate à Pinochet, Paris, Stock.

Boullier Dominique [2016], Sociologie du numérique, Paris, Armand Colin.

Cardon Dominique [2008], "Le design de la visibilité. Un essai de cartographie du web 2.0", Réseaux, n°152, p.93-137.

Chateauraynaud François et Torny Didier [1999], Les Sombres Précurseurs. Une sociologie pragmatique de l'alerte et du risque, Paris, Éditions de l'EHESS.

Crepel Maxime, 2011,Tagging et folksonomies : pragmatique de l'orientation sur le Web, thèse de doctorat, Sociologie, Université de Rennes 2, Rennes.

Dagiral Éric, Martin Olivier [2015], "Sur Facebook, les jeunes sont-ils dans un monde à part ?", in ibid. (dir.), L'ordinaire d'internet. Le web dans nos pratiques et relations sociales, Paris, Armand Colin.

Dang Nguyen Godefroy, Lethiais Virginie [2016], "Impact des réseaux sociaux sur la sociabilité. Le cas de Facebook", Réseaux, n°195, p.165-195.

De Certeau Michel [1980], L'invention du quotidien, tome 1 Arts de faire, Paris, Gallimard.

Denouël Julie [2011], "Identité", Communications, n°88, Cultures du numérique, p.75-82.

De Singly François [1996], Le Soi, le couple et la famille, Paris, Nathan.

Dubar Claude [2015, 1991], La socialisation. Construction des identités sociales et professionnelles, Paris, Armand Colin.

Flichy Patrice [2008], "Internet et le débat démocratique", Réseaux, n°150, p.159-185.

Gayard Laurent [2018], Darknet, Gafa, Bitcoin : l'anonymat est un choix, Genève, Slatkine.

Garfinkel Howard [2007, 1967], Recherches en ethnométhodologie, Paris, PUF.

Georges Fanny [2010], Identités virtuelles. Les profils utilisateur du web 2.0, Questions théoriques, coll. L>P, Paris.

Goffman Erving [1975, 1963], Stigmate. Les usages sociaux des handicaps, Paris, Éd. Minuit.

Goffman Erving [2002], "La « distance au rôle » en salle d'opération", Actes de la recherche en sciences sociales, n°143, p.80-87.

Goody Jack [1979], La raison graphique. La domestication de la pensée sauvage, Paris, Éd. Minuit.

Habermas Jürgen [1988], L'espace public. Archéologie de la publicité comme dimension constitutive de la société bourgeoise, Paris, Payot.

Heinich Nathalie [2018], Ce que n'est pas l'identité, Gallimard, coll. Le Débat, Paris.

Jung Carl G. [1992, 1961], Ma vie. Souvenirs, rêves et pensées, Paris, Gallimard.

Lévi-Strauss Claude [1962], La pensée sauvage, Paris, Plon.

Levrel Julien [2006], "Wikipedia, un dispositif médiatique de publics participants", Réseaux, n°138, p.185-218.

Lizé Wenceslas [2004], "Imaginaire masculin et identité sexuelle. Le jeu de rôles et ses pratiquants", Sociétés contemporaines, n°55, p.43-67.

Mallard Alexandre [2011], "Explorer les usages : un enjeu renouvelé pour l'innovation des TIC", in Denouël J. et Granjon F. (dir.), Communiquer à l'ère numérique. Regards croisés sur la sociologie des usages, Paris, Presses des Mines.

Mead George Herbert [2006, 1934], L'esprit, le Soi et la Société, Paris, PUF.

Merton Robert K. [1998, 1949], Éléments de théorie et de méthode sociologique, Paris, Armand Colin.

Plantard Pascal [2007], "TICE et nouvelles formations professionnelles à l'université : approches anthropologiques", Cahier de recherche Marsouin, n°6.

Rueff Julien [2011], "Socialisation et reconnaissance dans les jeux de rôle en ligne", in Denouël J. et Granjon F. (dir.), Communiquer à l'ère numérique. Regards croisés sur la sociologie des usages, Paris, Presses des Mines.

Servais Olivier [2012], "Autour des funérailles dans World of Warcraft. Ethnographie entre religion et mondes virtuels", in Delville J.-P., Mutations des religions et des identités religieuses, Paris, Mame-Desclée, p.231-252.

Servais Olivier [2015], "Cérémonies de mariage dans World of Warcraft : Transfert rituel ou institution collective ?", tic&société [En ligne], vol.9, n°1-2.

Georg Simmel [1999, 1908], Sociologie. Etudes sur les formes de socialisation, Paris, PUF.

Theviot Anaïs [2019], "Entretien avec Jacques Priol", Politiques de communication, n°12, p.135-145.

Pour aller plus loin

Cardon Dominique, Entretien avec Dominique Cardon sur la démocratie Internet, SES-ENS [en ligne], 2011.

Dubar Claude, Entretien avec Claude Dubar autour du concept d'identité, SES-ENS [en ligne], 2008.

Goffman Erving, La Mise en scène de la vie quotidienne, 1. La présentation de soi, 2. Les relations en public, II, Paris, Éd. Minuit, 1973 [1959].

Idées économiques et sociales n°194, La révolution numérique, 2018.

Pierre Julien, « Génétique de l'identité numérique. Sources et enjeux des processus associés à l'identité numérique », Les cahiers du numérique, vol. 7, n°1, 2011.

Notes

[1] De même, si le réseau des réseaux n'est pas physiquement situé – c'est un non-lieu [Augé, 1992] par nature transnational, à l'instar des marchés financiers, dont le numérique a été l'accélérateur –, la contrepartie de cet accès au « réseau des réseaux » est que tout utilisateur est identifiable par l'adresse IP de son ordinateur connecté à un modem, obtenue par son Fournisseur d'Accès à Internet (FAI). Ainsi l'habitèle définit une enveloppe mobile (succédant successivement à l'habit, l'habitat et l'habitacle) qui porte nos appartenances dans l'ère numérique (Dominique Boulier, Nos enveloppes numériques, entretien pour la revue Stream 04, nov. 2017, "Les paradoxes du vivant", p.351-361).

[2] Voir à ce sujet Olivier Desouches, La visibilité, stade suprême de la modernité ?, La Vie des idées [en ligne], 2012.

[3] Ce alors même que l'intime est un concept politique, comme le montre Magali Bessone à partir de Michael Fœssel, La privation de l'intime, mises en scène politique des sentiments, Seuil, 2008 (Magali Bessone, L'intime, un concept politique, La Vie des idées [en ligne], 17 juillet 2009).

[4] L'attention, qui se manifeste par les émoticônes, la facilité de « liker » un contenu (alors que le bouton « unlike » n'est pas systématiquement proposé ), les injonctions à l'évaluation systématique après le recours à des sites de location de logement, de covoiturage ou de livraison de repas, est en effet devenue le bien rare dans l'économie informationnelle, selon Dominique Boullier ("Les industries de l'attention : au-delà de la fidélisation et de l'opinion", Réseaux, n°154, 2009/2) et Emmanuel Kessous (L'attention au monde. Sociologie des données personnelles à l'ère numérique, Armand Colin, 2012). Maîtriser l'attention, conformément aux intuitions de Gabriel Tarde et de l'économiste Herbert Simon, est devenue en effet l'enjeu majeur des plateformes numériques que sont les NATU (Netflix, Airbnb, Tesla et Uber).

[5] La sociologie est pour Simmel la science des structures des relations sociales (Michel Forsé, "Les réseaux sociaux chez Simmel : les fondements d'un modèle individualiste et structurel", in L. Deroche-Gurcel et P. Watier (dir.), La sociologie de Georg Simmel, PUF, 2002).

[6] Les termes sont mis en italiques par Aurélien Berlan dans La fabrique des derniers hommes. Retour sur le présent avec Tönnies, Simmel et Weber (La Découverte, 2012, p.176-177), se référant à Georg Simmel, Sociologie. Etudes sur les formes de socialisation, chapitre 6, PUF, 1999 [1908].

[7] Cette taxinomie avec des mots-clés constituant autant de marqueurs qui lui sont propres et qui permet l'indexicalité chère aux ethnométhodologues [Garfinkel, 2007, chapitre 1].

[8] Des externalités positives relevant de la pollinisation sont d'ailleurs générées quand l'enseignant-chercheur met ses publications en ligne sur des sites participatifs d'archives ouvertes où les contributeurs sont aussi les utilisateurs. Ainsi Hal SHS permet l'échange fermé de fichiers de pair-à-pair. De même, des communs comme les logiciels libres (Libre ou Open Office sous système d'exploitation Linux) remettent en cause les droits de propriété intellectuelle qui fondent le monopole numérique de Windows (Microsoft).

[9] Néanmoins, cette incubation [Mallard, 2011] fut souvent le fait de déviants [Merton, 1998] comme dans le cas de Mark Zuckerberg, ex-associé de Harvardconnection. Le fondateur de Facebook dut en effet se résoudre à un accord à l'amiable avec ses ex-camarades d'université après qu'ils aient porté plainte contre lui pour contrefaçon.

[10] Même s'il s'agit beaucoup plus d'un espace de conversation et d'expression que d'un espace public au sens d'Habermas [1988] préalable à une démocratie délibérative (Josiane Jouët et Rémy Reiffel (dir.), S'informer à l'ère numérique, Rennes, PUR, 2013).

[11] La création de WikiLeaks fut soutenue par Reporters sans frontières et par le Parti Pirate suédois.

[12] Par exemple, l'initiative pour des archives ouvertes (Open Archives Initiative) facilite l'accès et l'échange d'archives pour les historiens, ou certaines municipalités comme Chambéry mettent en ligne leur budget prévisionnel.

[13] Déjà, des « fermes à trolls » financées par la publicité l'auraient influencée en postant des fake news sur de faux profils Facebook ou des listes pro Trump [Badouard, 2017].

[14] Crédoc, Baromètre du numérique 2018, décembre 2018.

[15] Ainsi, les Majors de l'édition musicale de plus en plus dématérialisée (nonobstant le retour du vinyle) captent l'essentiel des ventes après avoir beaucoup dépensé en promotion, laissant une frange de labels indépendants détecter les nouveaux artistes. Le Parlement européen a adopté en mars dernier une directive sur les droits d'auteur, censée mieux rétribuer les médias et les artistes à l'ère du numérique.

[16] A savoir l'Internet ouvert, c'est-à-dire d'accès pluraliste et non discriminatoire. Il a en effet les caractéristiques d'un bien public pur : la non-exclusion quand les FAI ne peuvent réduire l'accès à certains sites (d'applications pair à pair très consommatrices de bande passante ou de téléphonie via le réseau), et la non-rivalité lorsqu'ils garantissent une qualité spécifique de services – comme la télémédecine ou la géolocalisation embarquée préalable au succès des véhicules autonomes – sans dégrader la qualité de l'accès général à Internet.

[17] Georg Simmel, Secret et sociétés secrètes, Belval, Circé, 1991.

[18] The Onion Router qui crypte les données « en oignon ».

[19] N'y a-t-il pas meilleure illustration des liens sociaux par la métaphore simmelienne de la porte et du pont qu'un pare-feu numérique ? La porte est ce qui disjoint, le pont est ce qui unit. La porte est le passage difficile qui permet au secret (médical, bancaire, fiscal, d'État, etc.) d'être ou pas révélé (le grand pare-feu qui coupe la Chine du reste du monde), le pont symbolise le passage facile, la transparence, voire la visibilité.